Antec P280 | Corsair RM750x | ASUS ROG Crosshair VIII Dark Hero | Ryzen 9 5900X | G.Skill Trident Z RGB 3200MHz CL14 @3600MHz CL16 2x16GB | ASUS RTX 3080 TUF OC | WD SN850 1TB | Samsung 970 Pro 1TB | Samsung 860 Pro 1TB | Samsung 850 Pro 1TB | Samsung PM863a 3.84TB | Sound Blaster Z | 2x ASUS PG279Q

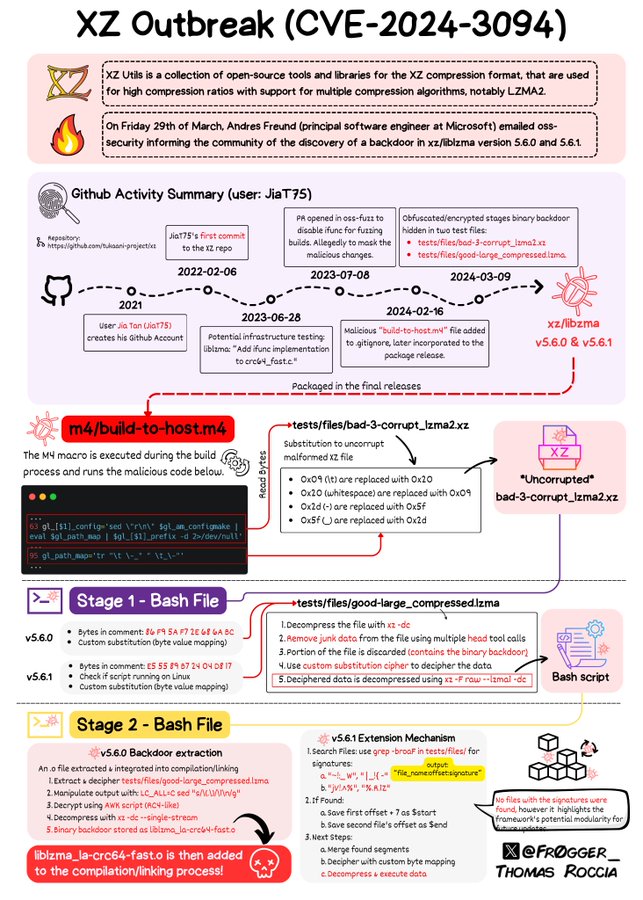

Bakdörr i xz/liblzma resulterade i bakdörr i sshd

Senast redigerat

Visa signatur

Trådar sammanfogade. // MOD

Visa signatur

Intel i7 10700KF (Noctua NH-D15) | Asus RADEON RX 7900 XTX TUF | 32 GB DDR4 HyperX Fury | Corsair RM1000X | Fractal Design R3 | Arch Linux, Win11

Senast redigerat

Visa signatur

Antec P280 | Corsair RM750x | ASUS ROG Crosshair VIII Dark Hero | Ryzen 9 5900X | G.Skill Trident Z RGB 3200MHz CL14 @3600MHz CL16 2x16GB | ASUS RTX 3080 TUF OC | WD SN850 1TB | Samsung 970 Pro 1TB | Samsung 860 Pro 1TB | Samsung 850 Pro 1TB | Samsung PM863a 3.84TB | Sound Blaster Z | 2x ASUS PG279Q

Visa signatur

Marantz NR1605, Rotel RB1090, Ino Audio piPs

SMSL SP200 THX Achromatic Audio Amplifier 888, SMSL M400, Audio-Gd NFB-11 (2015), Objective2+ODAC RevB, Audeze LCD-2 Rosewood, Monoprice M1060, ATH-M40x, Sennheiser HD660S, DROP X KOSS ESP/95X, Koss KPH30i, DROP X HiFiMan HE4XX

Visa signatur

Det kan aldrig bli fel med mekanisk destruktion

Senast redigerat

Lade till text från "JiaT75" och framåt.

Visa signatur

Det kan aldrig bli fel med mekanisk destruktion

Senast redigerat

Visa signatur

ASUS ROG STRIX B450-F GAMING - AMD Ryzen 5 3600 3.6 GHz 35MB - Cooler Master - Hyper 212 Black Edition - Corsair 16GB (2x8GB) DDR4 3200Mhz CL16 Vengeance LPX - Kingston A2000 500GB M.2 NVMe - Fractal Design Define C Svart - 2 X Noctua NF-P14s redux-1200 140mm PWM - Corsair RM650X 650W v2 - ASUS GeForce GTX 1060 6GB DUAL OC - Raijintek Morpheus II Heatpipe VGA Cooler - 2 X Noctua NF-P12 120mm PWM - OS Debian 10 Stable

Visa signatur

Laptop Workstation PC Specialist || Intel 10875H - 250mv & Liquid Metal || Nvidia RTX 2070 883mv @ 1935MHz & Liquid Metal ||64GB Ram || Samsung 970 EVO 2TB + 512GB OEM || 1TB & 512GB External SSD + 2.5TB NAS

Lyssna gärna på mitt band The Mulak Mind

Citera gärna om du vill ha svar!

Visa signatur

Antec P280 | Corsair RM750x | ASUS ROG Crosshair VIII Dark Hero | Ryzen 9 5900X | G.Skill Trident Z RGB 3200MHz CL14 @3600MHz CL16 2x16GB | ASUS RTX 3080 TUF OC | WD SN850 1TB | Samsung 970 Pro 1TB | Samsung 860 Pro 1TB | Samsung 850 Pro 1TB | Samsung PM863a 3.84TB | Sound Blaster Z | 2x ASUS PG279Q

Senast redigerat

Visa signatur

Det kan aldrig bli fel med mekanisk destruktion

Visa signatur

Huvuddator: 7800X3D, 2x16GB G.Skill Flare X5 6000MHz CL30, Asus B650E-F, KFA2 RTX 4090 SG, 6TB NVMe/SATA SSD, 42" LG OLED C3 Evo

Spellaptop: Asus ROG Strix G15, 6800H, 16GB, RTX 3070Ti, 1TB NVMe

Övrigt: Dell XPS 13 modell 9310, Apple Macbook Air M1 8GB samt Samsung Galaxy S7 FE, Steam Deck

Dammsamlare: PS5, Switch och Xbox One X

Folda för Sweclockers! https://www.sweclockers.com/forum/trad/1348460-faq-kom-igang-...