CPU: AMD Ryzen 7 7800X3D CO + 2133 MHz FCLK GPU: Sapphire RX 7900 XT Pulse OC

RAM: Corsair 2x16GB 6000 MT/s CL30 (Hynix) BZ subtimings

MB: ASUS ROG Strix B650E-F Gaming WIFI SSD: Kingston KC3000 2TB PSU: Corsair RM850x

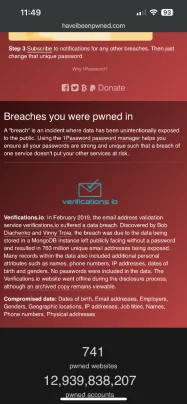

Över 70 miljoner inloggningsuppgifter läckta i dataintrång

PC: 5600X / 7800XT / 32 GB

FOTO: Sony a7R IIIa

Fotofolio \ flickr \ Mina Custom Gundam-modeller

CPU : AMD Ryzen 5 5600X Moderkort : ASUS ROG Strix B550-F GAMING Grafikkort :EVGA GeForce GTX 1080 Ti FTW3 iCX Gaming HDMI 3xDP 11GBMinne : Corsair 16GB Chassi :Fractal Design Define 7 Compact Nätdel : Corsair RM750x Skärm #1 : Asus VG349Q Ultrawide Skärm #2 : Acer X34 Ultrawide

Moderkort: Gigabyte X570 Aorus Master | CPU: AMD Ryzen R9 5900X | CPU-kylare: Noctua NH-D15 chromax.black | RAM: Corsair Vengeance LPX 64 GB (4x16) DDR4-3600 CL18 | GPU: Gigabyte RTX 4080 Eagle OC | SSD: 2 x Samsung 970 EVO Plus 1 TB NVMe + Kingston A400 480 GB + Samsung QVO860 1 TB | PSU: EVGA SuperNOVA G2 1000 W Gold | Chassi: Lian Li O11 Dynamic XL | Skärm: BenQ PD3200U @ 3840x2160 + ASUS ROG Strix XG32VQ @ 2560x1440 | Tangentbord: Corsair K68 RGB Cherry MX Red | Mus: Logitech MX Master 2S

|| Intel 8700K || Asus RTX 4070 TI Super TUF || Samsung 750 EVO 500GB & Kingston A2000 1TB & Samsung 960 EVO 250GB || Corsair RM 850x || Antec P183 || Asus G-Sync RoG Swift PG279Q || Dell XPS 15 || Thinkpad X220

The Force is like Duct Tape, it has a light side, a dark side, and holds the universe together.

[Atari 400|600XL|800XL|XEGS|ST|STe|Mega ST|Mega STe|Portfolio][Commodore VIC20|64|116|128|+/4|8032|Amiga 500|Amiga 1200][BBC Micro][Sinclair QL|ZX81][TI 99/4A][Sord M5][Spectravideo 328|728][Cambridge Z88][ABC80][MFP-II][IBM RS/6000 59H][Apple LCII][Zaurus SL5000D][PDP 11/34][...massor av bråte...]

|| Intel 8700K || Asus RTX 4070 TI Super TUF || Samsung 750 EVO 500GB & Kingston A2000 1TB & Samsung 960 EVO 250GB || Corsair RM 850x || Antec P183 || Asus G-Sync RoG Swift PG279Q || Dell XPS 15 || Thinkpad X220

The Force is like Duct Tape, it has a light side, a dark side, and holds the universe together.