Skrivet av hakd:

@Mackey:

Så du kan sniffa lokala (trådburna) mac adresser (ej wifi) genom ett wifi du inte kan ansluta till.

Jag skulle rekommendera dig att jobba inom it, du kommer göra stora framsteg.

Hej! Tyvärr har du missuppfattat hur WPA2 och WiFi fungerar, så jag försöker förklara.

När ett paket skickas ut på radio, så skickas det ut så att alla mottagare inom räckvidd som lyssnar på rätt kanal kan höra det. Det krävs alltså inte att man är ansluten till ett nätverk för att sniffa det. Det kan dock krävas att man har ett nätverkskort som klarar av att köra i "monitor mode", vilket inte alla kort klarar av. Kanske därför det inte funkat för dig när du testat.

Det är inte hela paketet som blir krypterat. Paketet börjar med en 802.11-header (okrypterad) som innehåller lite info, som bl.a. hur långt paketet är (i mikrosekunder), samt lite olika MAC-adresser, bland annat IP-adress för den trådlösa accesspunkten, MAC-address för det avsändare av paketet och MAC-adress för mottagaren. Denna information är okrypterad per design. Exakt varför vet jag inte, men jag antar att det är rimligt att anta att de som utvecklade protokollet ville minimera hur mycket energi som krävs för att vara med i ett trådlöst nätverk. Om mottagaren redan vet att paketet inte är ämnat för honom, utan någon annan, så behöver inte mottagaren försöka dekryptera paketet i fråga, eller kan kanske t.o.m. (teoretiskt? Vet inte om detta sker i verkligheten) stänga av mottagaren under merparten av meddelandet.

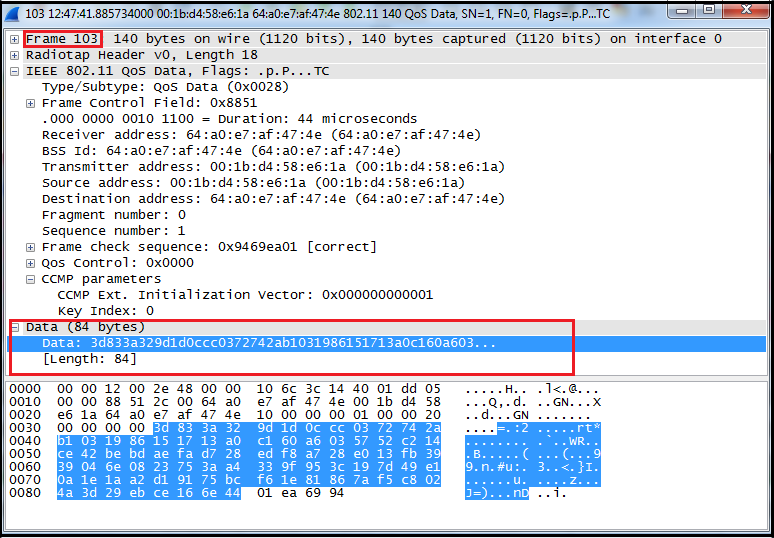

Du kan övertyga dig själv om detta rätt enkelt, om du inte vill avlyssna ett riktigt nätverk så kan du kolla på bl.a. Wiresharks databas med exempel på sniffning av 802.11-nätverk (dock har inte de några WPA2-pcaps, men jag lovar att WPA och WPA2 är likadant i det här avseendet) eller kolla på det här blogginlägget: mrn-cciew: Decrypt WPA2-PSK using Wireshark, där det finns några skärmdumpar att titta på. Här är en skärmdump på ett paket innan någon dekryptering körts:

Här kommer så klart olika MAC-adresser dyka upp, vissa av MAC-adresserna hör till trådbundna enheter (bl.a. din routers MAC-adress), vissa till trådlösa, och vissa är multicast- och broadcastadresser. Att räkna ut vad som är vad är inte särskilt svårt. Du behöver inte ens höra både den trådlösa accesspunkten och klienten, eftersom mottagare och sändare finns med i alla paket.

Den bit som är krypterad (biten i den stora röda rutan nämnd "Data" i dumpen ovan) är biten som hamnar under "Logical Link Control" (här dyker t.ex. Ethertype för meddelandet upp) och själva datat på lager 3 (oftast IP eller IPv6, men även annat förekommer). IP-adresser t.ex. är alltid krypterade av den anledningen.

Utifrån detta är det alltså enkelt att hitta en MAC-adress på en behörig klient i nätverket. Detta under förutsättning att minst en behörig klient är ansluten till nätverket när du sniffar. (Är klienten aktiv kan man i alla fall vänta sig lite sporadisk aktivitet.) Även utan att försöka göra någon slutledning om vilken MAC-adress som hör till en trådad enhet och vilken som är trådlös hittar man en som funkar inom några få försök.

Det innebär att ett MAC-lås på ett trådlöst nätverk inte tillför särskilt mycket säkerhet mot någon med nödvändig kunskap som aktivt vill bryta sig in i nätverket.

Det betyder dock inte att ett MAC-lås är helt meningslöst. Det håller ute kreti och pleti som inte vet hur man sniffar WiFi och gör en MAC-spoof. En möjlig applikation är om man har två nät - ett för gäster, och ett för betrodda datorer, och man vill förhindra att personal av misstag lämnar ut lösenord till fel nät. (Ingen mening att lämna ut lösenordet för det betrodda nätet, om det ändå inte funkar att ansluta.) Jag har dock aldrig implementerat MAC-lås någonstans. Det är mer besvär än det är värt.

Hur som helst, inom sammanhanget för trådlösa glödlampor, så är det rätt osannolikt att någon som använder sådana dessutom sätter upp ett MAC-lås. Det blir ett jäkla meck. Om de ändå gör det är sannolikheten rätt överhängande att han inte tagit bort den trasiga glödlampans MAC-adress ur sin konfig över tillåtna nätverk. Den trasiga glödlampans MAC-adress är ju lätt att få tag på om man kommit så långt att ta ut WPA-nyckeln. Så det är nog den första adress jag testat om jag stötte på ett MAC-lås.